深入理解JWT及其在Go语言中的实现

一、JWT简介

JSON Web Token(JWT)是一种开放标准(RFC 7519),用于在各方之间安全传输JSON格式的信息。它的核心特点是通过数字签名(如HMAC或RSA)确保信息的完整性和可信性,广泛应用于无状态身份认证、跨域授权及微服务架构中。

JWT的优势:

- 无状态性:服务端无需存储会话信息,适合分布式系统。

- 跨域支持:可在多域间传递,简化跨服务认证流程。

- 自包含性:所有认证信息均包含在Token中,减少服务端依赖。

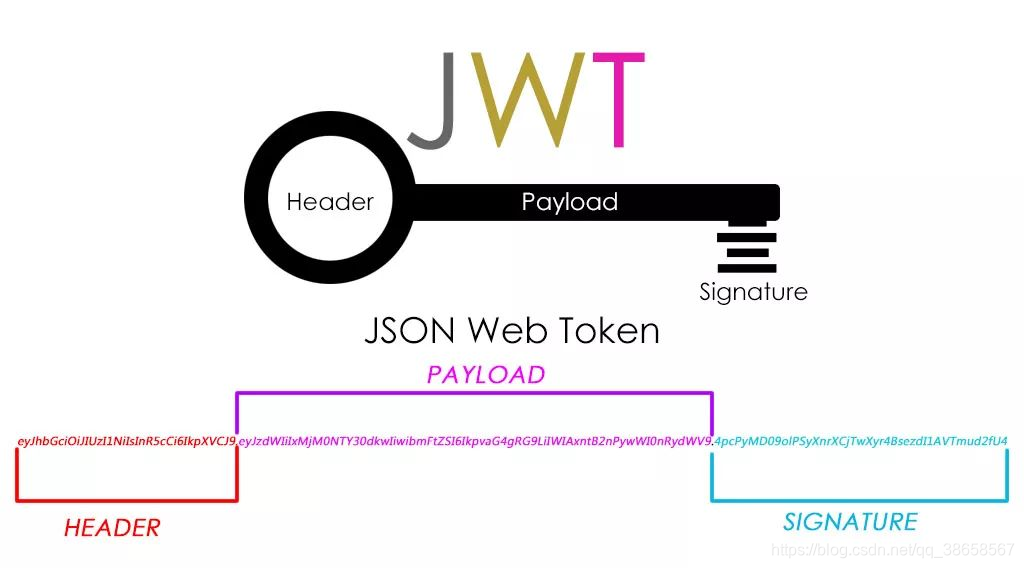

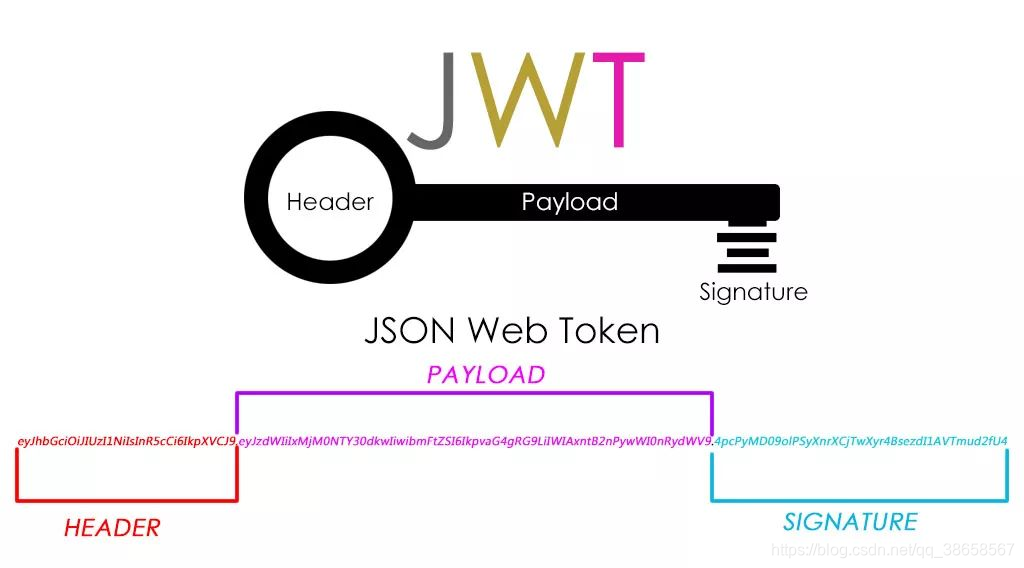

二、JWT的组成与工作原理

JWT由三部分组成,以点号分隔:Header.Payload.Signature。

- Header(头部)

包含令牌类型(typ: "JWT")和签名算法(如HS256或RS256),通过Base64编码存储:

{ "alg": "HS256", "typ": "JWT" }

- Payload(负载)

存储用户声明(Claims),分为三类:

• 注册声明:预定义字段如exp(过期时间)、iss(签发者)。

• 公共声明:自定义公开字段(需避免命名冲突)。

• 私有声明:业务相关自定义数据,如用户ID。 - Signature(签名)

对Header和Payload的签名,确保数据未被篡改。计算公式示例(HS256):

HMACSHA256(base64UrlEncode(header) + "." + base64UrlEncode(payload), secret)

三、在Go中实现JWT认证

1. 库的选择

推荐使用官方维护的github.com/golang-jwt/jwt(原dgrijalva/jwt-go的升级版)。安装命令:

go get github.com/golang-jwt/jwt/v5

2. 生成JWT Token

package main

import (

"time"

"github.com/golang-jwt/jwt/v5"

)

// 自定义声明结构体

type CustomClaims struct {

UserID int `json:"user_id"`

jwt.RegisteredClaims

}

func GenerateToken(userID int, secret string) (string, error) {

claims := CustomClaims{

UserID: userID,

RegisteredClaims: jwt.RegisteredClaims{

ExpiresAt: jwt.NewNumericDate(time.Now().Add(24 * time.Hour)),

Issuer: "myapp",

},

}

token := jwt.NewWithClaims(jwt.SigningMethodHS256, claims)

return token.SignedString([]byte(secret))

}

3. 解析与验证JWT

func ValidateToken(tokenString, secret string) (*CustomClaims, error) {

token, err := jwt.ParseWithClaims(tokenString, &CustomClaims{}, func(token *jwt.Token) (interface{}, error) {

if _, ok := token.Method.(*jwt.SigningMethodHMAC); !ok {

return nil, fmt.Errorf("unexpected signing method: %v", token.Header["alg"])

}

return []byte(secret), nil

})

if claims, ok := token.Claims.(*CustomClaims); ok && token.Valid {

return claims, nil

}

return nil, err

}

四、安全实践与常见问题

- 密钥管理

• 使用强密钥(至少256位),避免硬编码在代码中。

• 定期轮换密钥,降低泄露风险。 - Token有效期

设置合理的过期时间(如24小时),并结合Refresh Token机制实现续期:

// Refresh Token示例

refreshClaims := jwt.RegisteredClaims{

ExpiresAt: jwt.NewNumericDate(time.Now().Add(7 * 24 * time.Hour)),

}

- 传输安全

• 必须通过HTTPS传输,防止中间人攻击。

• 避免在Payload中存储敏感信息(如密码),因其可被Base64解码。 - 防御措施

• 实现Token黑名单机制,用于主动注销。

• 验证iss(签发者)和aud(受众)字段,防止跨服务滥用。

五、Gin框架集成示例

在Gin中,可通过中间件实现JWT验证:

func JWTAuthMiddleware(secret string) gin.HandlerFunc {

return func(c *gin.Context) {

tokenString := c.GetHeader("Authorization")

if tokenString == "" {

c.AbortWithStatusJSON(401, gin.H{"error": "未提供Token"})

return

}

claims, err := ValidateToken(tokenString, secret)

if err != nil {

c.AbortWithStatusJSON(401, gin.H{"error": "无效Token"})

return

}

c.Set("user_id", claims.UserID)

c.Next()

}

}

六、总结

JWT通过紧凑的JSON结构和数字签名机制,为现代应用提供了高效的无状态认证方案。在Go语言中,结合golang-jwt库可快速实现Token的生成、验证及安全策略。开发者需重点关注密钥管理、Token有效期及传输安全性,以规避潜在风险。对于需要更高安全性的场景,可考虑非对称加密(如RS256)或结合OAuth2.0协议。

扩展阅读: