Web 身份认证与安全实践:Session、Cookie、JWT 及防御策略

引言

在现代 Web 开发中,身份认证与安全是构建可靠系统的核心问题。开发者常面临多种技术选型:Session-Cookie 方案成熟但需维护状态,JWT 无状态但需注意令牌安全。同时,攻击手段(如 XSS、CSRF、Session 劫持)的威胁要求开发者深入理解安全配置。本文将从基础概念出发,结合安全实践,系统解析技术选型与防御策略。

第一部分:核心概念与区别

- Cookie

• 定义:由服务端通过Set-Cookie响应头设置,存储在客户端的小型数据片段。

• 作用:维护客户端状态(如登录态、用户偏好)。

• 特点:

• 大小限制(通常每个域名 ≤4KB)。

• 支持安全属性:HttpOnly、Secure、SameSite。

- Session

• 定义:服务端存储的用户会话数据,通过唯一的 Session ID 标识客户端(Session ID 通常通过 Cookie 传递)。

• 作用:服务端维护复杂用户状态(如购物车、权限)。

• 特点:

• 数据存储在服务端(如 Redis、数据库)。

• 依赖 Cookie 或 URL 重写传递 Session ID。

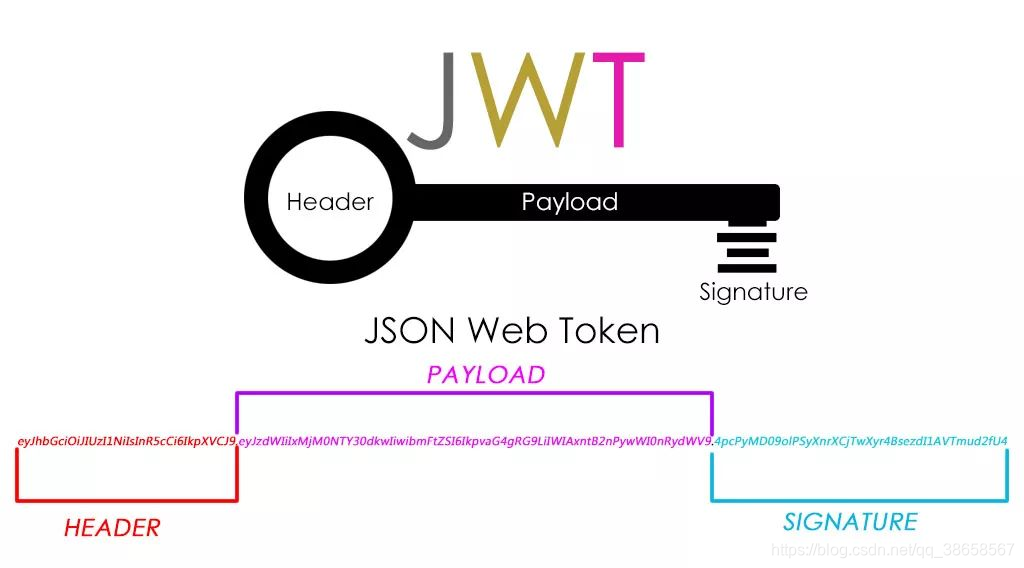

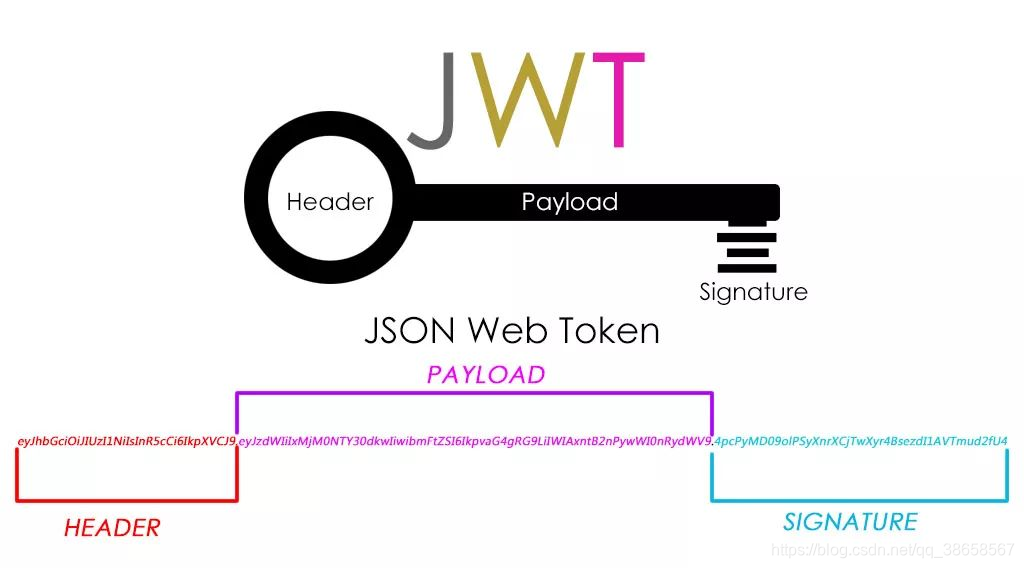

- JWT(JSON Web Token)

• 定义:自包含的 JSON 令牌,由 Header、Payload、Signature 组成,用于无状态身份验证。

• 作用:客户端持有令牌,服务端通过签名验证合法性。

• 特点:

• 无状态,适合分布式系统。

• 令牌无法主动失效,需结合黑名单机制。

- 三者对比

| 特性 | Cookie | Session | JWT |

|——————-|———————–|———————–|———————–|

| 存储位置 | 客户端 | 服务端 | 客户端(如 LocalStorage) |

| 安全性 | 依赖安全属性配置 | 依赖 Session ID 管理 | 依赖签名密钥保护 |

| 扩展性 | 无状态 | 需集中存储 | 天然支持分布式 |

| 适用场景 | 简单状态管理 | 复杂会话数据 | 无状态 API、跨域认证 |

第二部分:Session-Cookie 方案的安全机制

- 身份认证流程

- 用户登录:服务端验证凭证后生成唯一 Session ID,存储用户数据,通过

Set-Cookie返回 Session ID。 - 后续请求:客户端自动携带 Cookie 中的 Session ID,服务端查询 Session 数据验证身份。

- 攻击风险与防御策略

| 攻击类型 | 防御方案 | 实现示例 |

|---|---|---|

| Session 劫持 | 绑定客户端指纹(IP、User-Agent) | 服务端校验请求特征与 Session 数据是否一致 |

| Session 猜测 | 使用强随机 Session ID(≥128 位) | crypto.randomBytes(16).toString('hex') |

| Session 固定 | 登录后重置 Session ID | Flask 的 session.regenerate() |

| XSS 窃取 Cookie | 设置 HttpOnly 属性 | Set-Cookie: session_id=abc; HttpOnly |

| 中间人嗅探 | 设置 Secure 属性 + 全站 HTTPS | Nginx 配置 HSTS 响应头 |

| CSRF 攻击 | SameSite=Strict + CSRF Token | Django 的 {% csrf_token %} 标签 |

- 关键代码示例

• 生成强随机 Session ID(Node.js):

const crypto = require('crypto');

const sessionId = crypto.randomBytes(16).toString('hex');• 登录后重置 Session ID(Python Flask):

@app.route('/login', methods=['POST'])

def login():

# 验证用户后重置 Session

session.clear()

session['user_id'] = user.id第三部分:Cookie 安全属性详解

- HttpOnly

• 作用:禁止 JavaScript 读取 Cookie,防御 XSS 攻击窃取敏感数据。

• 配置:

Set-Cookie: session_id=abc; Path=/; HttpOnly- Secure

• 作用:仅允许通过 HTTPS 传输 Cookie,防止 HTTP 明文传输被窃取。

• 配置:

Set-Cookie: session_id=abc; Path=/; Secure- SameSite

• 作用:控制跨站请求是否携带 Cookie,防御 CSRF 攻击。

• Strict:仅同站请求携带(如银行支付)。

• Lax:允许安全跨站请求(如 <a> 链接跳转,默认值)。

• None:允许所有跨站请求(需配合 Secure)。

• 配置:

Set-Cookie: session_id=abc; Path=/; SameSite=Strict; Secure- 联合配置示例

• 高安全场景:

Set-Cookie: session_id=abc; Path=/; HttpOnly; Secure; SameSite=Strict• 第三方服务集成:

Set-Cookie: ad_token=xyz; Path=/; HttpOnly; Secure; SameSite=None第四部分:JWT 的安全实践

- 核心优势与风险

• 优势:无状态、跨域友好、适合微服务架构。

• 风险:令牌泄露后无法主动撤销、Payload 默认未加密。

- 安全配置建议

• 签名算法:使用 HMAC-SHA256 或 RSA。

• 令牌有效期:设置短有效期(如 15 分钟),搭配刷新令牌机制。

• 存储安全:避免 LocalStorage(易受 XSS),优先使用 HttpOnly Cookie。

- 代码示例(生成 JWT)

const jwt = require('jsonwebtoken');

const token = jwt.sign(

{ user_id: 123 },

'secret_key',

{ expiresIn: '15m' }

);第五部分:技术选型与最佳实践

- 何时选择 Session-Cookie?

• 需要服务端严格管控会话状态(如支付流程)。

• 传统单体架构或小型应用。

- 何时选择 JWT?

• 无状态 API 或跨域认证(如 OAuth 2.0)。

• 微服务或 Serverless 架构。

- 通用安全原则

• 最小权限:Session 或 JWT 仅包含必要信息。

• 防御纵深:组合安全属性(如 HttpOnly + Secure + SameSite)。

• 监控告警:记录异常登录、多地访问等行为。

Session-Cookie 与 JWT 各有优劣,选择时需权衡状态管理、扩展性与安全需求。